il sostentamento ed il progresso di una civiltà dipendono indissolubilmente dai supporti fisici della comunicazione scritta ...occorre intervenire con la massima decisione per arrestare l'insinuarsi progressivo di quelle perdite dolorosissime che comportano l'eclissi delle basi della scienza, la distruzione delle arti e delle tecniche, il dissolvimento di qualsivoglia dottrina intellettuale, e, infine, il crollo degli stessi supporti, anzi dei fondamenti, del nostro livello di umanità

La gestione locale dei dati, quindi il loro possesso, è soggetta a rischi legati al web server nella sua fisicità, rendendo soggette le risorse digitali alle stesse vulnerabilità proprie delle risorse analogiche

Al crescere dei dati corrisponde un incremento delle capacità hardware necessarie, quindi un incremento delle risorse umane ed economiche destinate al loro mantenimento

Malfunzionamenti, errore umano, attacchi o eventi climatici estremi possono compromettere il funzionamento dei server o l'integrità dei dati, è quindi necessario predisporre soluzioni di backup che siano a loro volta accessibili

L'esistenza dei dati e la loro accessibilità dipendono direttamente dalle sorti di chi le mentiene

Lo stack tecnologico scelto per le proprie macchine, il modello di dati, la nomenclatura dei file o il loro formato potrebbero non essere compatibili con quelli scelti da altre realtà

I costi di servizio sono legati a logiche, quindi ai rischi, di mercato. Con il crescere dei dati i costi possono crescere in modo esponenziale e a volte gli elevati costi dei piani di uscita possono disincentivare il cambio di fornitore

Censura, scadenza dei nomi di dominio o impedimenti della circolazione dei pacchetti lungo il tragitto possono interrompere la comunicazione tra il proprietario dei dati, gli utenti e il servizio

Il modo in cui un fornitore di servizi conserva e mantiene accessibili le risorse digitali è parte essenziale della sua attività. Brevetti o segreti commerciali possono impedire la totale trasparenza

La gestione in cloud offre i migliori sistemi di protezione e ridondanza, il possesso dei dati è tuttavia completamente sacrificato in favore dell'accesso. Eventuali impedimenti di accesso causeranno l'irreperibilità delle risorse anche per gli stessi proprietari dei dati

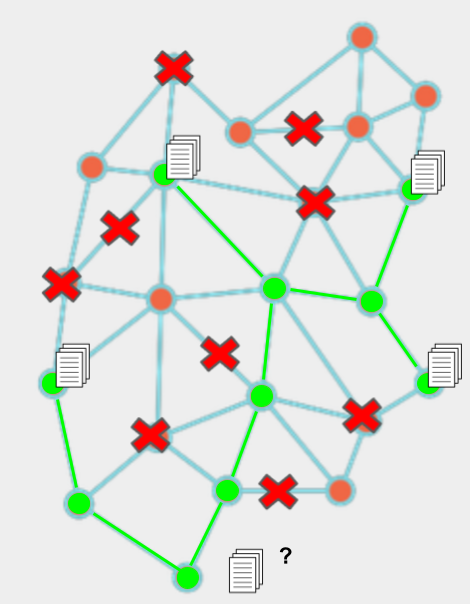

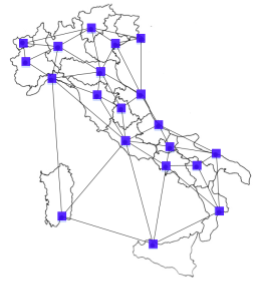

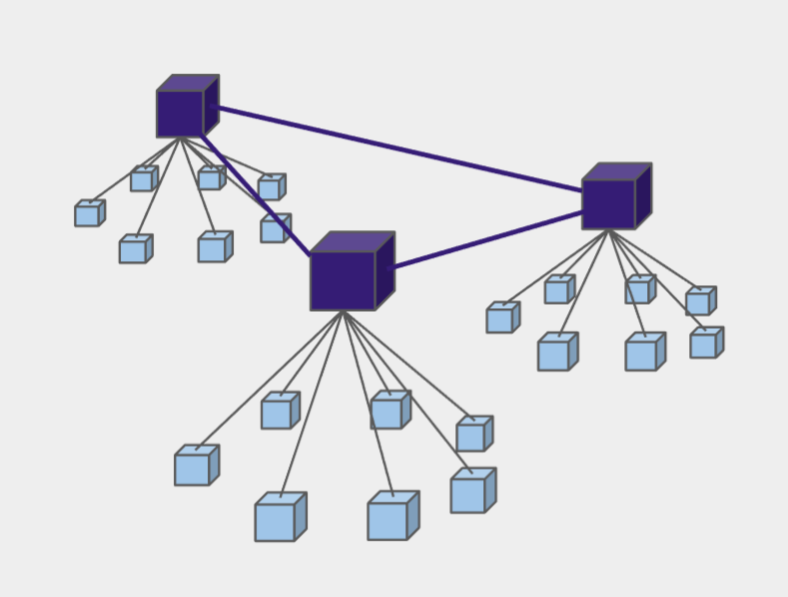

L'utilizzo di un sistema peer-to-peer permette di creare una rete privata, inaccessibile dall'esterno e all'interno della quale la comunicazione avviene direttamente tramite i nodi, senza passare per server o nameserver di terze parti

Anche qualora un nodo vada offline, altri nodi potranno fornire i documenti richiesti o agire da tramite tra altri nodi.

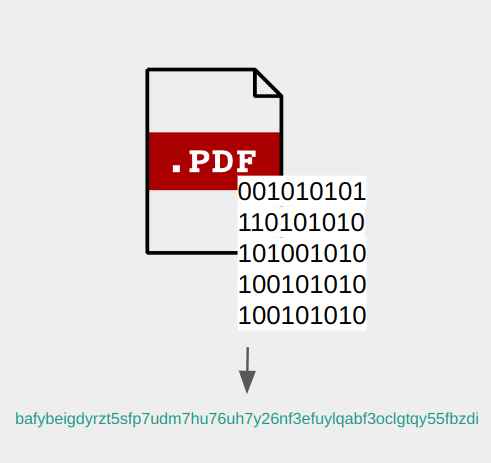

Le risorse invece che essere individuate attraverso il proprio URL, e quindi la propria posizione all’interno della rete, vengono identificate attraverso codici identificativi univoci desunti direttamente dal loro contenuto

L'identificazione per mezzo del contenuto di una risorsa pone le basi per un ambiente interoperabile senza bisogno di precoordinazione, permettendo una deduplicazione controllata e garantendo l'integrità e autenticità dei dati

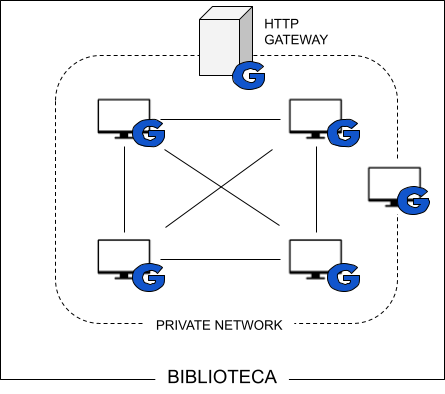

Applicazione da installare sul proprio PC che permette di entrare a far parte della rete IPFS

Permette di gestire la ridondanza delle risorse in modo automatico

Solo i nodi in possesso di una specifica chiave possono comunicare tra loro

Database distribuito basato su IPFS che permettte l'aggiornamento in tempo reale tra i nodi

Nodo che permette la traduzione delle richieste dal protocollo HTTP al protocollo IPFS

Servizio per registrare nomi di dominio incensurabili attraverso la blockchain Ethereum

Il content-based addressing è alla base del funzionamento degli NFTs e del Web3.0

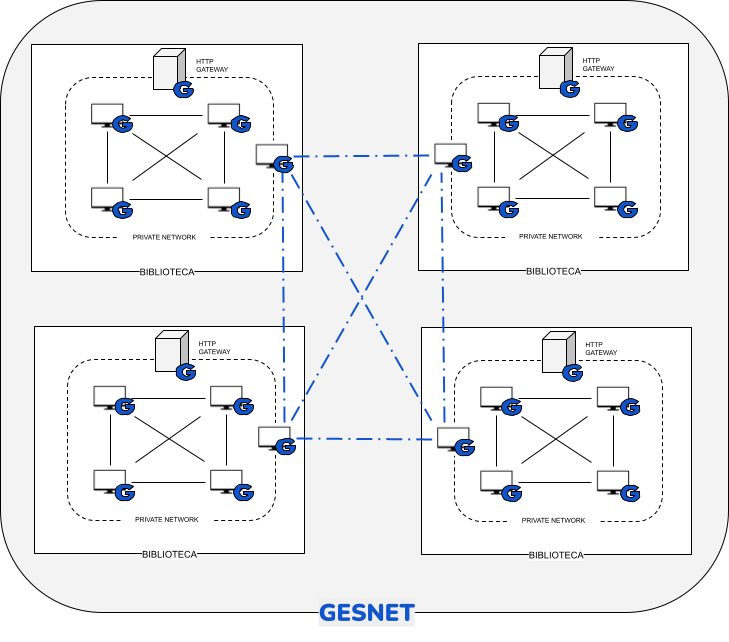

La scelta di una tecnologia condivisa a livello nazionale permetterebbe la condivisione dei benefici frutto degli investimenti effettuati da singole biblioteche

Un consistente investimento istituzionale permetterebbe soluzioni come la distribuzione di hardware preconfigurati oppure lo sviluppo di applicazioni pronte all'uso

Gesnet può essere un modello spontaneo, realizzato da una comunità di bibliotecari e civili all'insegna della totale trasparenza

Una volta sviluppato un prototipo di applicazione, ogni biblioteca potrà crearsi un sistema di backup distribuito a livello locale, compensando i rischi dovuti alla delega all'esterno dei propri dati e servizi, predisponendosi allo stesso tempo per un eventuale ingresso in una rete più ampia

La realizzazione del modello, quindi la sua traduzione in codice, si configura come ultimo passaggio di una riflessione che coinvolga innanzitutto i bibliotecari

Formule amministrative per la sua effettiva applicazione, principi di ridondanza, definizione dei requisiti hardware, pianificazione di un workflow di attivazione e mantenimento dei nodi; le componenti da tenere in considerazione per l'applicazione del modello sono di diversa natura, più persone sono coinvolte nell'individuazione di soluzioni minori saranno i tempi necessari alla sua attuazione

Scopri di più consultando la Documentazione, entra in contatto e contribuisci alla realizzazione di Genset come meglio credi